1 概述

近(jìn)日(rì),我們的(de)網絡安全團隊通(tōng)過網絡安全監測發現(xiàn)利用(yòng)“黑(hēi)神話↑(huà)悟空(kōng)修改器(qì)”傳播惡意代碼的(de)活動,攻擊者将自(zì)身(shēn)的(de)惡意代碼程序與《黑(hēi)神話(huà):悟空(kōng)》第三方α修改器(qì)“風(fēng)靈月(yuè)影(yǐng)”捆綁在一(yī)起,再通(tōng)過在社媒發布視(shì)頻(pín)等方式引流,誘導玩(wán)家(jiā)®下(xià)載。玩(wán)家(jiā)一(yī)旦下(xià)載了(le)帶有(yǒu)惡意代碼的(☆de)修改器(qì)版本,在運行(xíng)修改器(qì)的(de)同時(shí),也(yě)将在後台自(zì)動運 行(xíng)惡意代碼,導緻計(jì)算(suàn)機(jī)被控制(zhì),産生(shēng)隐私洩露、經濟損失等風(fēng)險↕。

《黑(hēi)神話(huà):悟空(kōng)》作(zuò)為(wèi)國(guó)産首款3A遊戲大(dà)作(zuò),千萬玩(wán)家(jiā)在線狂歡,盡享"盛宴。但(dàn)玩(wán)家(jiā)盡情在痛毆遊戲中的(de)BOSS(或被BOSS痛毆)的(de)時(shí)候,也(yě)要(yào)小(xiǎo)心網絡中的(de)妖 魔鬼怪、惡意代碼。祝玩(wán)家(jiā)在遊戲中都(dōu)成為(wèi)齊天大(dà)聖,在上(>shàng)網時(shí)也(yě)擦亮(liàng)火(huǒ)眼金(jīn)睛,穿上(shàng)金(jīn)甲戰衣。

經驗證,安天智甲終端防禦系統(簡稱IEP)可(kě)實現(xiàn)對(duì)捆綁的(de)惡意代碼的(de)有(yǒu)效查殺。

2 樣本傳播渠道(dào)

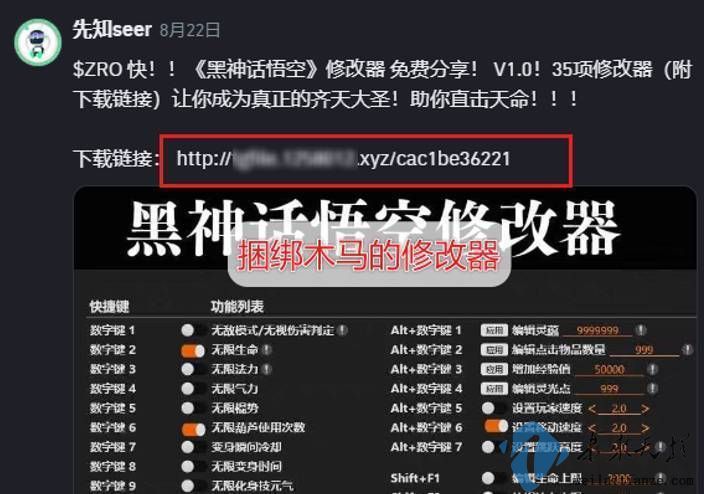

1.利用(yòng)視(shì)頻(pín)圖文(wén)引流,攜帶惡意釣魚網址

攻擊者在視(shì)頻(pín)網站(zhàn)、博客等平台發布視(shì)頻(pín)、圖文(wén)等格式釣魚內(nèi)容,并在其中附帶捆綁木(mù)馬的(de)遊戲修"改器(qì)下(xià)載鏈接,誘導用(yòng)戶下(xià)載并執行(xíng)惡意程序。

圖 2‑1通(tōng)過視(shì)頻(pín)網站(zhàn)引流釣魚網址

圖 2‑2通(tōng)過發帖引流釣魚網址

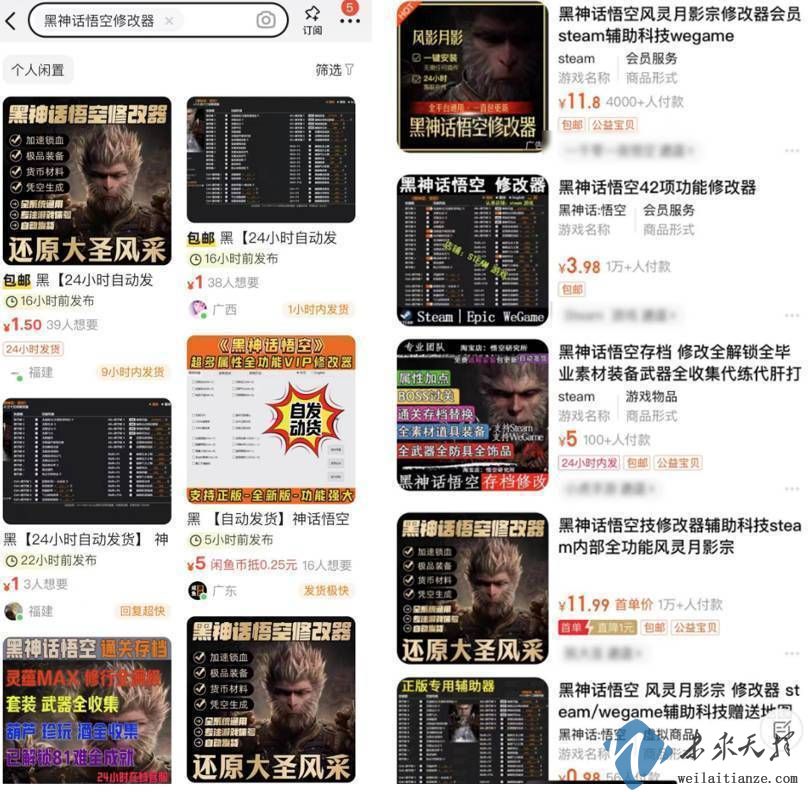

2.警惕利用(yòng)閑魚、淘寶等購(gòu)物(wù)平台傳播捆綁木(mù)馬

《黑(hēi)神話(huà):悟空(kōng)》的(de)大(dà)量“修改器(qì)”上(shàng)架閑魚、淘寶平♦台,售價在1~10元左右,這(zhè)些(xiē)修改器(qì)很(hěn)多(duō)都(dōu)标注稱是(shì)“風(fēng)靈月(yuè)影(yǐngε)”,但(dàn)實際上(shàng),該修改器(qì)均為(wèi)完全免費(fèi)軟件(jiàn),在風(fēng)靈月(yuè)影(yǐng)的≈(de)網站(zhàn)上(shàng)就(jiù)可(kě)免費(fèi)下(xià)載。攻擊者可(kě)能(néng)會(huì)将攜帶惡意代碼的(de)《黑(hēi)神話(huà):↕悟空(kōng)》修改器(qì)挂到(dào)購(gòu)物(wù)網站(zhàn)上(shàng)引流,請(qǐng)廣大(dà)用(yòng)戶謹慎購(gòu)買。

圖 2‑3 閑魚、淘寶平台售賣大(dà)量修改器(qì)

3 樣本分(fēn)析

3.1樣本标簽

表 3‑1二進制(zhì)可(kě)執行(xíng)文(wén)件(jiàn)

3.2樣本分(fēn)析

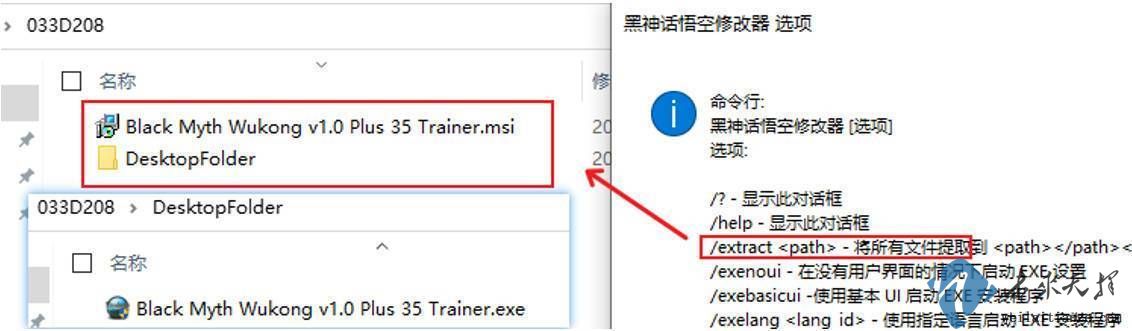

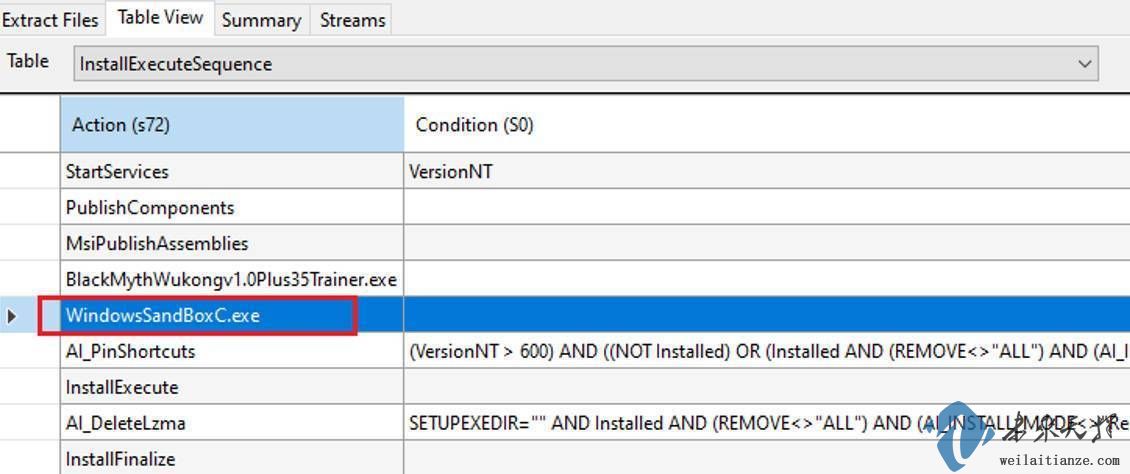

樣本是(shì)一(yī)個(gè)Advanced Installer安裝包,執行(xíng)時(shí)會(hu©ì)在桌面釋放(fàng)“Black Myth Wukong v1.0 Plus 35 Trainer.exe”并執行(xíng),該文(wén)€件(jiàn)為(wèi)正常修改器(qì)程序。另外(wài)還(hái)會(huì)啓動msi文(wén)件(jiàn)的(de)安裝。該安裝包可(kě)使用(yòng)/e xtract參數(shù)解包。

圖 3‑1樣本安裝包

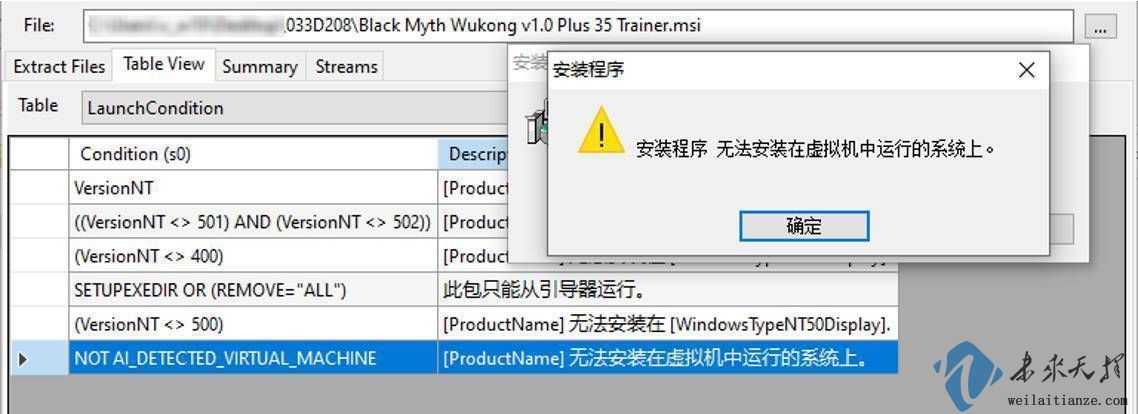

msi文(wén)件(jiàn)設置了(le)執行(xíng)條件(jiàn),不(bù)支持虛拟機(jī)中運行(xíng)。₹

圖 3‑2檢測虛拟機(jī)環境

其捆綁的(de)惡意程序WindowsSandBoxC.exe存放(fàng)在streams流中,會(hδuì)在運行(xíng)正常修改器(qì)後執行(xíng)。

圖 3‑3安裝包內(nèi)嵌的(de)惡意程序

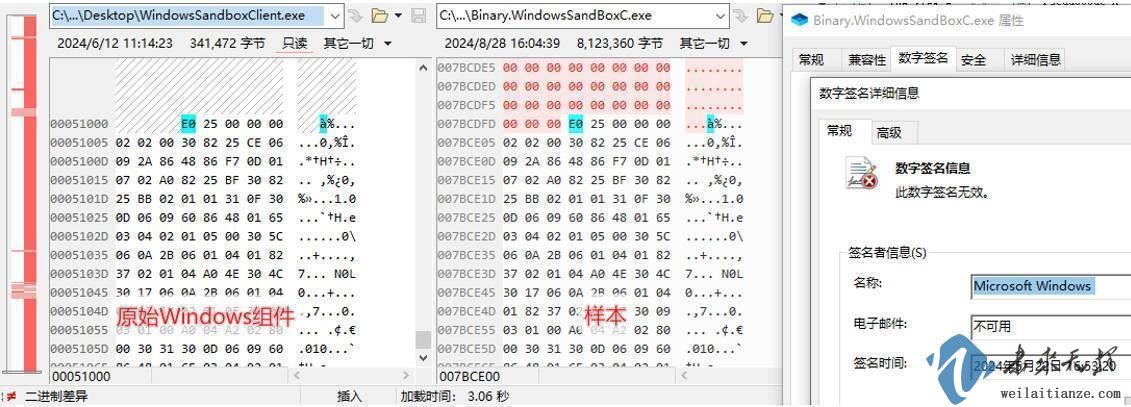

樣本僞裝圖标和(hé)數(shù)字簽名為(wèi)Windows Sandbox組件(jiàn),但(dàn)與實δ際系統組件(jiàn)無關。

圖 3‑4僞裝的(de)圖标和(hé)數(shù)字簽名

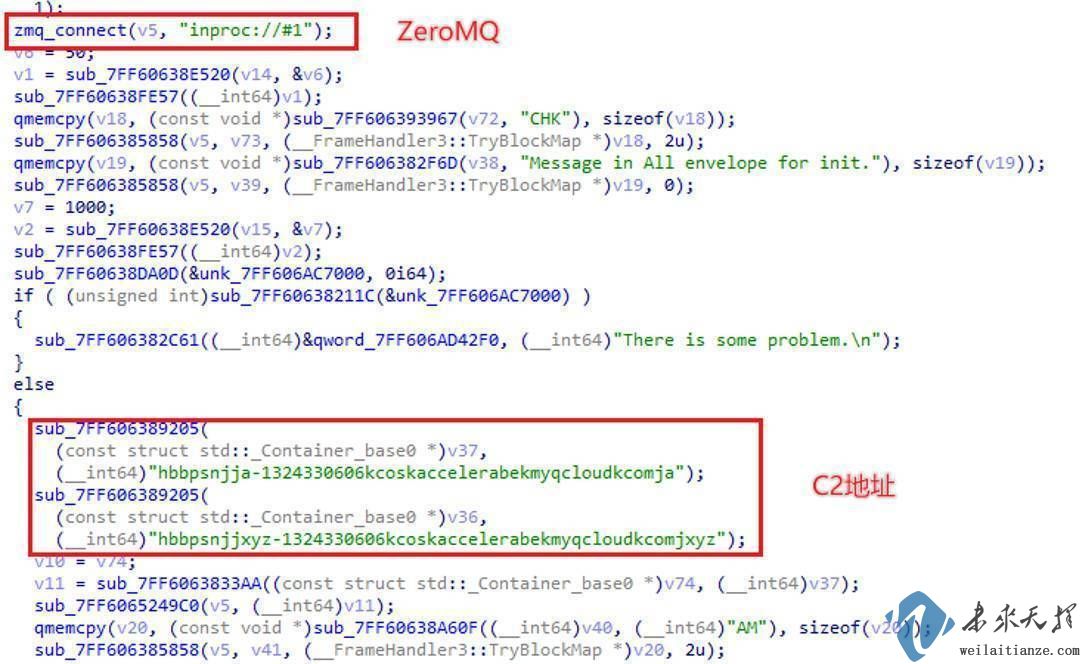

樣本使用(yòng)ZeroMQ庫在進程內(nèi)傳遞數(shù)據。攻擊者對(duì)樣本中的(de)載荷下(xià)載地(dì)址中的(de)符号進行(xín↑g)了(le)替換,實際的(de)載荷下(xià)載地(dì)址為(wèi)https[:]//a-1324330606.cos.accelerate.myqcloud[.]→com/a和(hé)https[:]//xyz-1324330606.cos.accelerate.myqcl♣oud[.]com/xyz。相(xiàng)關地(dì)址為(wèi)騰訊雲對(duì)象存儲服務。

圖 3‑5利用(yòng)ZeroMQ進行(xíng)通(tōng)信

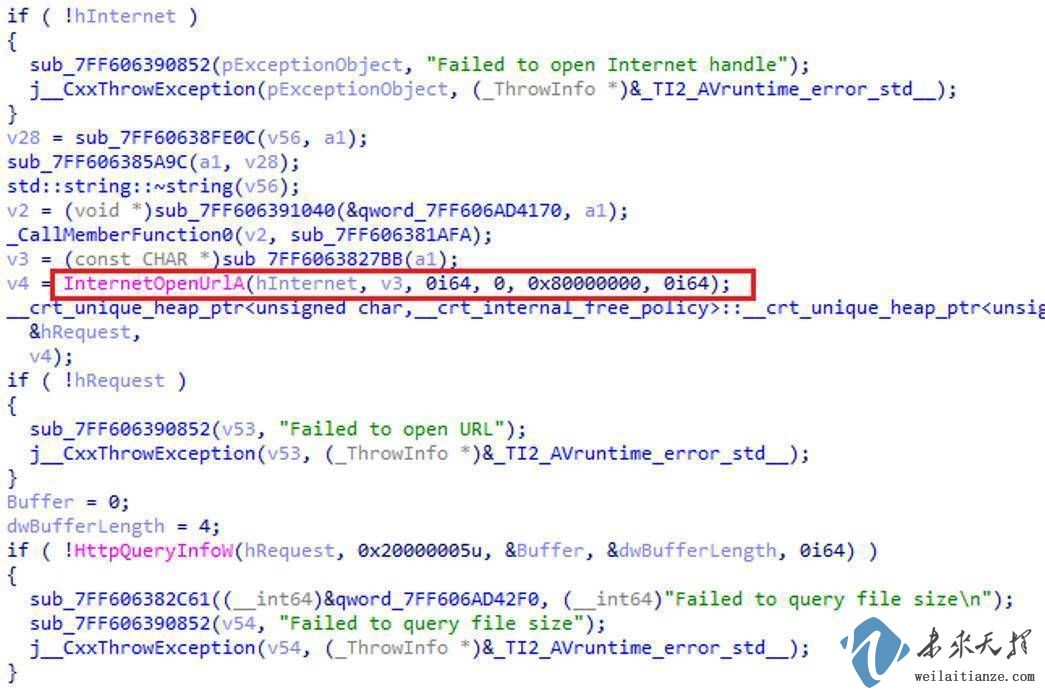

相(xiàng)關下(xià)載代碼如(rú)下(xià)所示。

圖 3‑6下(xià)載載荷

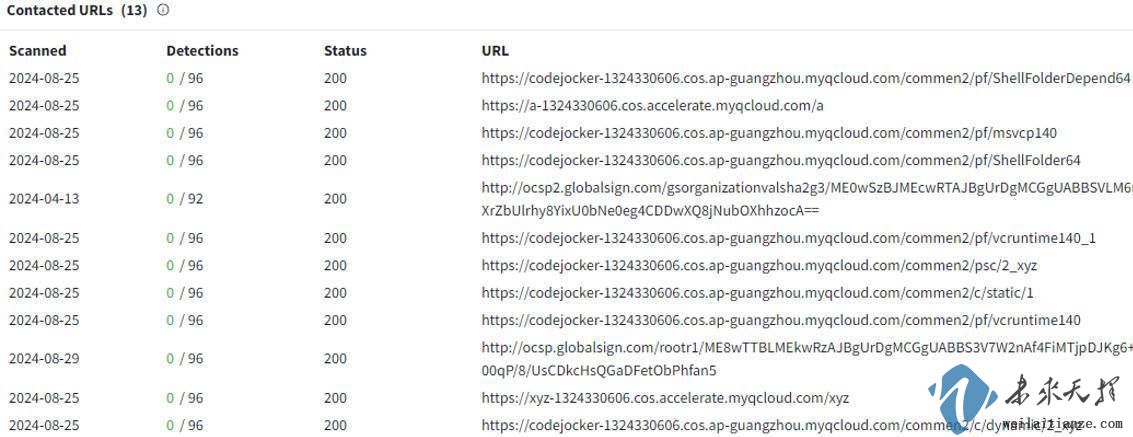

目前該載荷下(xià)載地(dì)址已失效,但(dàn)通(tōng)過情報(bào)關聯,可(kě)以發現(xiàn)其後續載荷還(hái)通(tōng)過相(xiàng)同對(duì)象雲存儲→賬号下(xià)的(de)多(duō)個(gè)位置下(xià)載了(le)載荷。

圖 3‑7關聯後續載荷

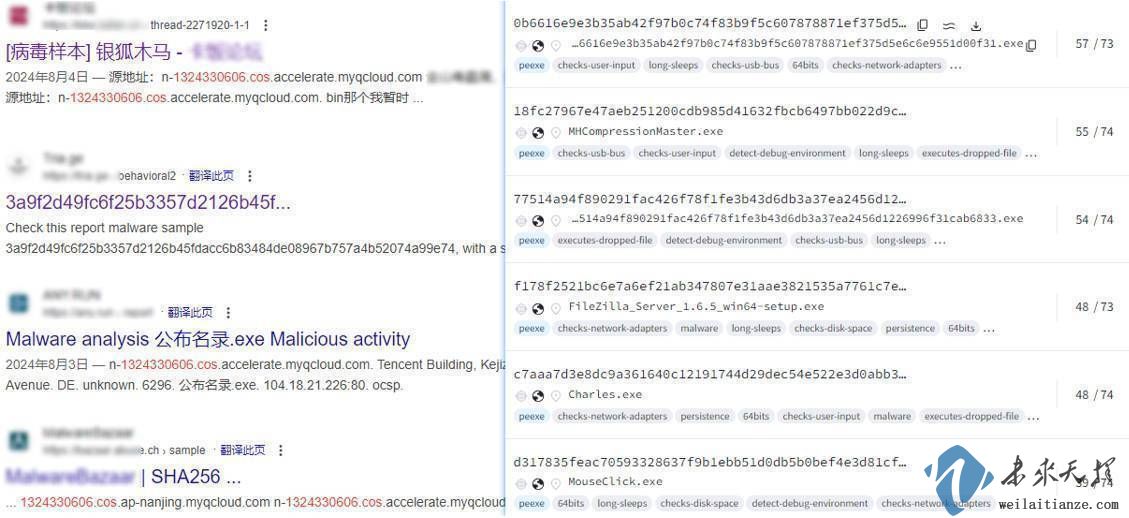

通(tōng)過對(duì)其載荷下(xià)載地(dì)址中的(de)騰訊雲COS存儲桶ID進行(xíng)關聯搜索,¶可(kě)發現(xiàn)近(jìn)期在該騰訊雲存儲賬号中還(hái)出現(xiàn)過多(duō)次≥惡意載荷,包括與目前活躍的(de)“遊蛇”(又(yòu)稱銀(yín)狐)組織相(xiàng)關的(de)攻擊樣本。

此外(wài)還(hái)發現(xiàn)多(duō)個(gè)其他(tā)軟件(jiàn)被捆綁的(de)樣本,他(tā)們的(de)行(xíng)為(wè↑i)中包含下(xià)載多(duō)個(gè)雲存儲文(wén)件(jiàn),以及類似%ProgramFiles%\Adobe\

圖 3‑8更多(duō)被捆綁的(de)樣本

建議(yì)企業(yè)用(yòng)戶部署專業(yè)的(de)終端安全防護産品,對(duì)本地(dì)新增和(hé)啓動文(wén)件(jiàn)進行(xíng)實時(shí)↕檢測,并周期性進行(xíng)網內(nèi)病毒掃描。加強網絡安全防護。